Шпион Simjacker следит за вами через SIM-карту

AdaptiveMobile Security выявили новую уязвимость, которая получила название Simjacker и имеет отличающую её от других зловредов особенность. Уязвимость позволяет использовать уже не ОС смартфона для слежки и кражи данных, а SIM-карту вашего телефона. Это делает уязвимость универсальной, поскольку опасности подвергаются все модели смартфонов, да и всех мобильников, имеющих симки, а это более одного миллиарда.

Исследователи полагают, что уязвимость была найдена по заказу частной компании, затем был создан эксплуатирующий эту дыру эксплойт. Компания, скорее всего, связана с правительственными организациями какого-то государства, поскольку основной задачей сплоя – отслеживание местонахождения каждого пользователя. Этот эксплойт также выдаёт информацию по устройству жертвы, в том числе его IMEI код.

Дыра в SIM-карте

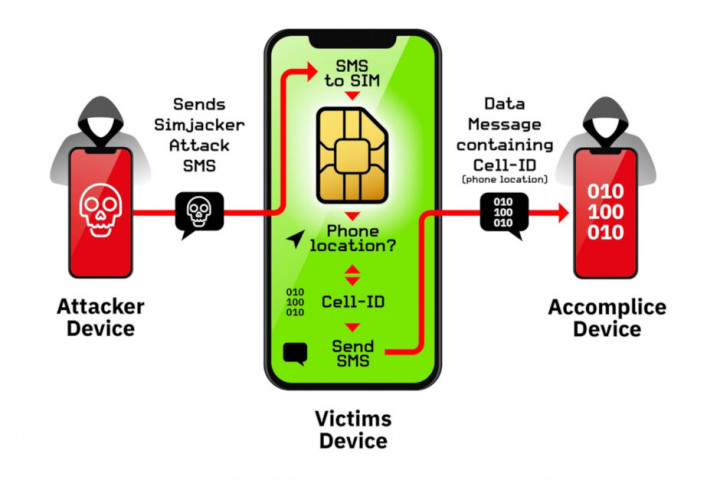

Некоторые симки, которые распространяют мобильные операторы, оснащены специальным браузером S@T. Так вот эксплойт обращается именно к нему посредством SMS, в котором содержатся инструкции. Браузер выполняет эти инструкции, собирает информацию о местоположении, номер оборудования и прочее, и так же закодировано отсылает всё злоумышленнику. Этот браузер сейчас практически не используется, поскольку появились смартфоны, и они способны работать с HTML. Однако он ещё присутствует на многих симках, около тридцати стран не заморочились удалением S@T или заменой кода, и сейчас миллиард устройств эту технологию у себя имеют.

Эта уязвимость, разумеется, не просто используется как трекер для определения местоположения, через эту дыру проводится множество и других атак. Им подвергаются как конкретные пользователи, так и целые операторы связи. Множество мошеннических схем, шантаж, краш систем, блокировка обслуживания и так далее. Эксперты могли наблюдать, как злоумышленники придумывали всё новые инструкции для своих атак, тестируя уязвимости, возможности и реакцию пользователей. В теории, таким атакам подвержены любые марки и модели телефонов, главное, чтобы в нём была симка, на в симку вшит S@T.

Мониторинг активности показал, что уязвимостью постоянно пользуются, отслеживаются многие номера телефонов, а некоторых пользователей проверяют десятками раз в сутки. На самом деле, слежка за такими телефонами проста, используется самый простой GSM модуль для отправки СМС жертве на браузер S@T. Далее идёт инструктаж телефона с помощью двоичных СМС-ок. Вся собранная информация также через СМС отправляется злоумышленнику. При этом всё происходит в фоновом режиме, пользователь не может ничего видеть, активность телефон в этот момент не проявляет.

Единственно, что радует специалистов, это тот факт, что уязвимость имеется только на старых симках, то есть это проблема старой технологии. Просто нужно перепрошить код карточек, и уязвимость просто исчезнет. А пока где-то сохраняется S@T, то будет сохраняться и угроза. Теперь следует ожидать, что авторы этого эксплойта начнут поиски других уязвимостей, чтобы иметь возможность и далее шпионить за пользователями мобильных телефонов. Ассоциация GSM, по её же словам, сразу после обнаружения уязвимости, принимала участие в исследовании на предмет типов карт, подверженных атакам.

Посмотрите на эти материалы:

Понравилась статья? Поделитесь с друзьями в социальных сетях!